Modul 1 - Ce este Splunk si de ce să îl folosim?

Modul 2 - Componentele de bază ale Splunk

Modul 3 - Modele de Implementare Splunk

Modul 4 - Instalarea și Configurarea Splunk

Modul 5 - Înțelegerea Search Processing Language (SPL) în Splunk

Modul 6 - Crearea Dashboard-urilor și Vizualizărilor în Splunk

Modul 7 - Crearea Alertelor și Rapoartelor Programate în Splunk

Modul 8 - Splunk Apps & Add-ons

Modul 9 - Managementul Utilizatorilor & Controlul Accesului în Splunk

Modul 10 - Detectarea Ransomware-ului în Splunk Utilizând Loguri Sysmon

Modul 11 - Recapitulare Finală & Proiect Practic

Quiz

Diploma de Participare

7.3 – Crearea Alertelor în Splunk

Crearea unei Alerte

- Vom încorpora un nou set de date pentru a activa alertarea în timp real, asigurând notificări rapide și precise.

- Accesează http://localhost:8000/en-US/manager/search/adddata.

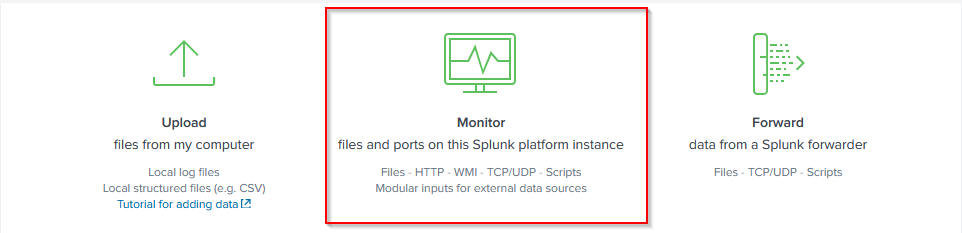

- Selectează Monitor

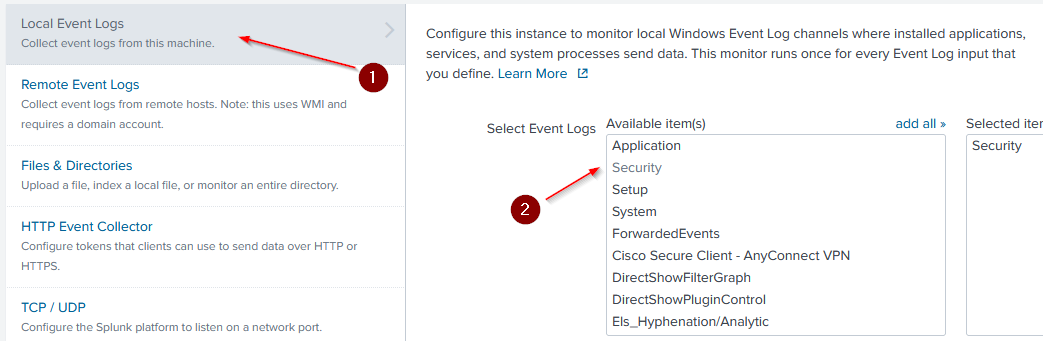

- Selecteaza Local Event Logs → Security si apasa next.

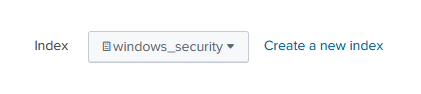

- Creează un index nou numit windows_security și selectează-l.

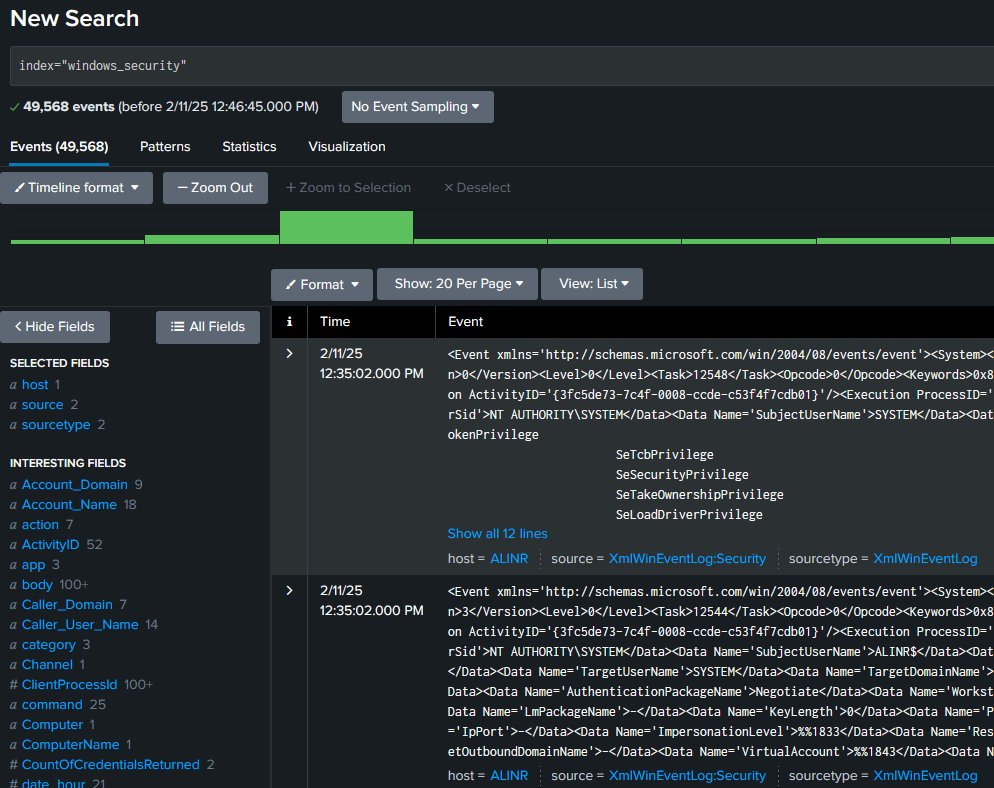

- Execută o interogare pentru a verifica dacă indexul funcționează corect; index=windows_security (vizualizarea evenimentelor poate sa difere, important este ca index-ul sa aiba date)

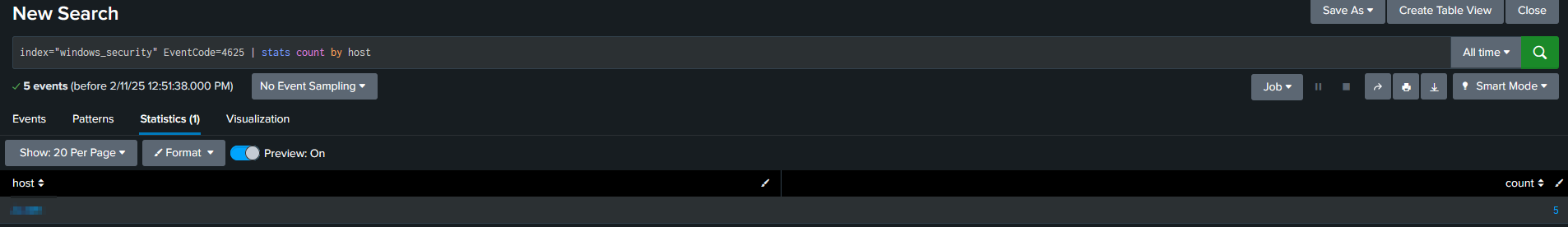

- Rulează o interogare pentru a monitoriza condiția dorită. În acest caz, vom urmări încercările eșuate de autentificare pe sistemul local.

- index=windows_security EventCode=4625 | stats count by host

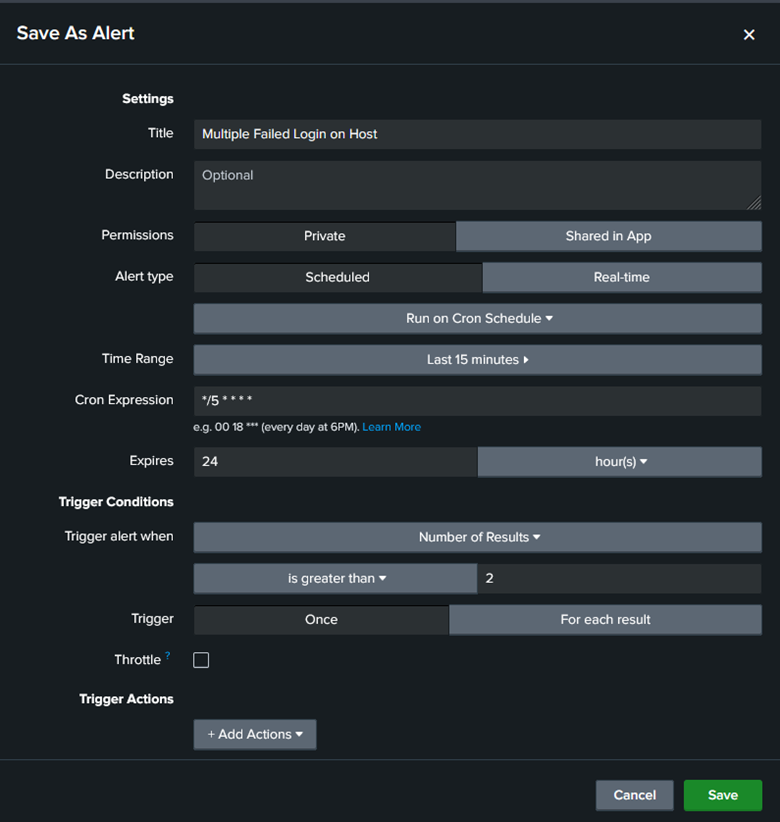

- Click Save As → Alert.

- Definește condiția de declanșare a alertei.

- Selectează tipul de alertă (real-time, scheduled).

- Aici, vom activa opțiunea „Run on Cron Schedule” pentru a executa căutarea la fiecare 5 minute. Formatul cron utilizat: */5 * * * *

- Configurează acțiunile alertei.

- Din dropdown-ul Add Actions, selectează:

- Add to Triggered Alert cu severitate High

- Log Event

- Seteaza numele evenimentului: Multiple Failed Logons

- Save the alert!

- Din dropdown-ul Add Actions, selectează:

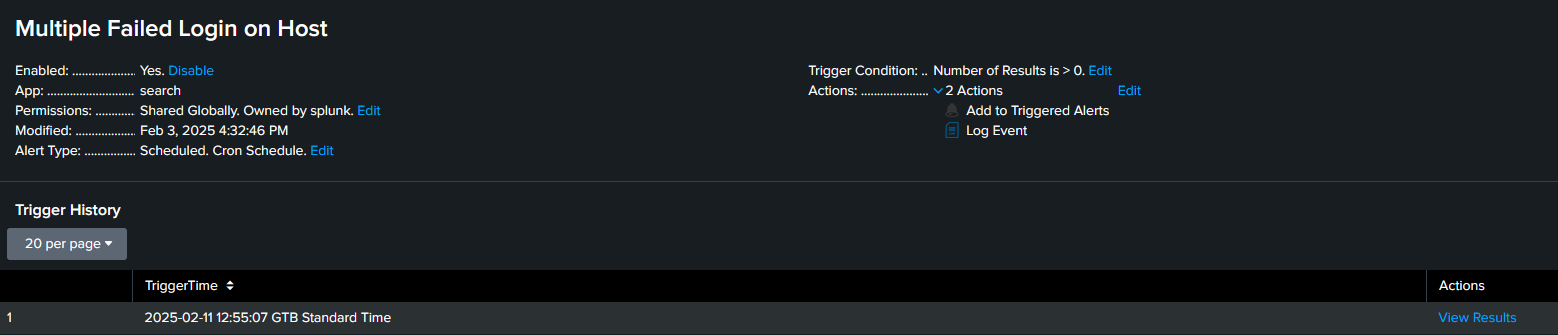

Testarea Alertei

Pentru a verifica dacă alerta funcționează corect:

- Deloghează-te de pe mașina locală.

- Introdu parola greșită de trei ori.

- Acest lucru va genera încercări eșuate de autentificare (EventCode=4625).

- Verifică dacă alerta a fost declanșată conform așteptărilor.