Modul 1 - Ce este Splunk si de ce să îl folosim?

Modul 2 - Componentele de bază ale Splunk

Modul 3 - Modele de Implementare Splunk

Modul 4 - Instalarea și Configurarea Splunk

Modul 5 - Înțelegerea Search Processing Language (SPL) în Splunk

Modul 6 - Crearea Dashboard-urilor și Vizualizărilor în Splunk

Modul 7 - Crearea Alertelor și Rapoartelor Programate în Splunk

Modul 8 - Splunk Apps & Add-ons

Modul 9 - Managementul Utilizatorilor & Controlul Accesului în Splunk

Modul 10 - Detectarea Ransomware-ului în Splunk Utilizând Loguri Sysmon

Modul 11 - Recapitulare Finală & Proiect Practic

Quiz

Diploma de Participare

5.4 – Rularea Primei Căutări SPL

- Exemplu 1: Recuperarea tuturor logurilor din ultimele 24 de ore

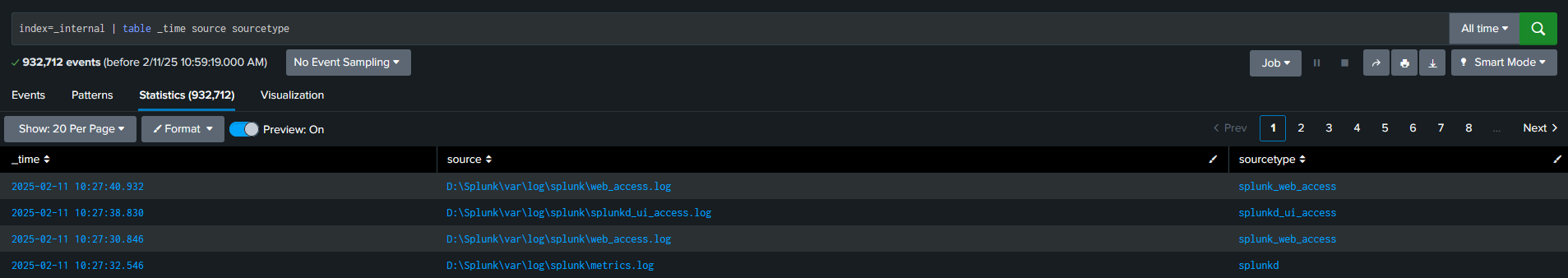

- index=_internal | table _time source host sourcetype

- Explicație:

- index=_internal → Caută logurile interne ale Splunk.

- | table _time source host sourcetype → Afișează doar câmpurile _time, source, host și sourcetype într-un format tabelar.

- Explicație:

- index=_internal | table _time source host sourcetype

- Exemplu 2: Căutarea încercărilor eșuate de autentificare în secure.logs

-

-

-

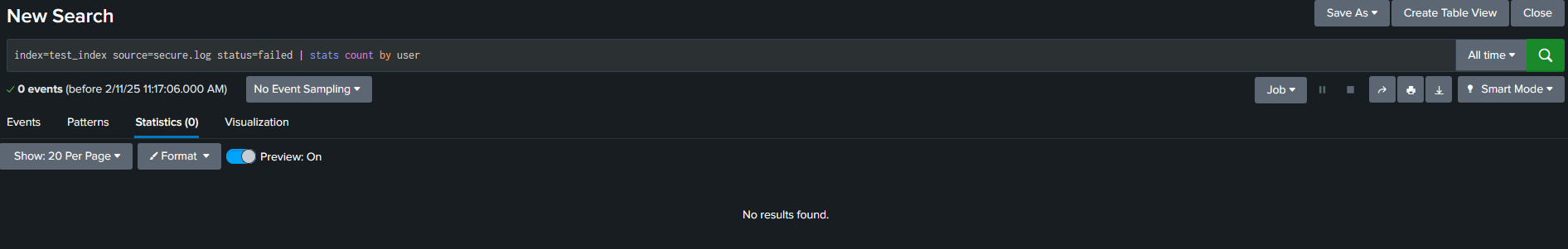

- index=test_index source=secure.log status=failed | stats count by user

-

-

-

-

-

-

-

- Așa cum s-a observat, interogarea precedentă nu returnează rezultate deoarece câmpurile status și user nu sunt definite în loguri. Este esențial să ne asigurăm că toate câmpurile necesare sunt corect specificate pentru a obține rezultate precise:

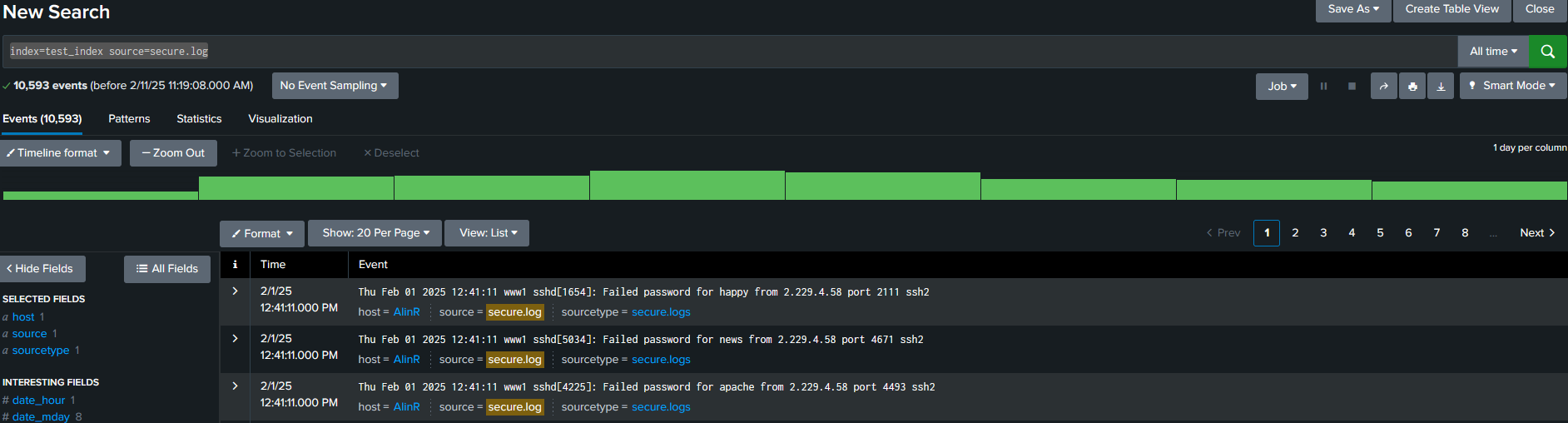

- Mai întâi, căutăm datele brute pentru a ne asigura că logurile sunt indexate corect:

- index=test_index source=secure.log

- Mai întâi, căutăm datele brute pentru a ne asigura că logurile sunt indexate corect:

- Așa cum s-a observat, interogarea precedentă nu returnează rezultate deoarece câmpurile status și user nu sunt definite în loguri. Este esențial să ne asigurăm că toate câmpurile necesare sunt corect specificate pentru a obține rezultate precise:

-

-

-

-

-

-

-

-

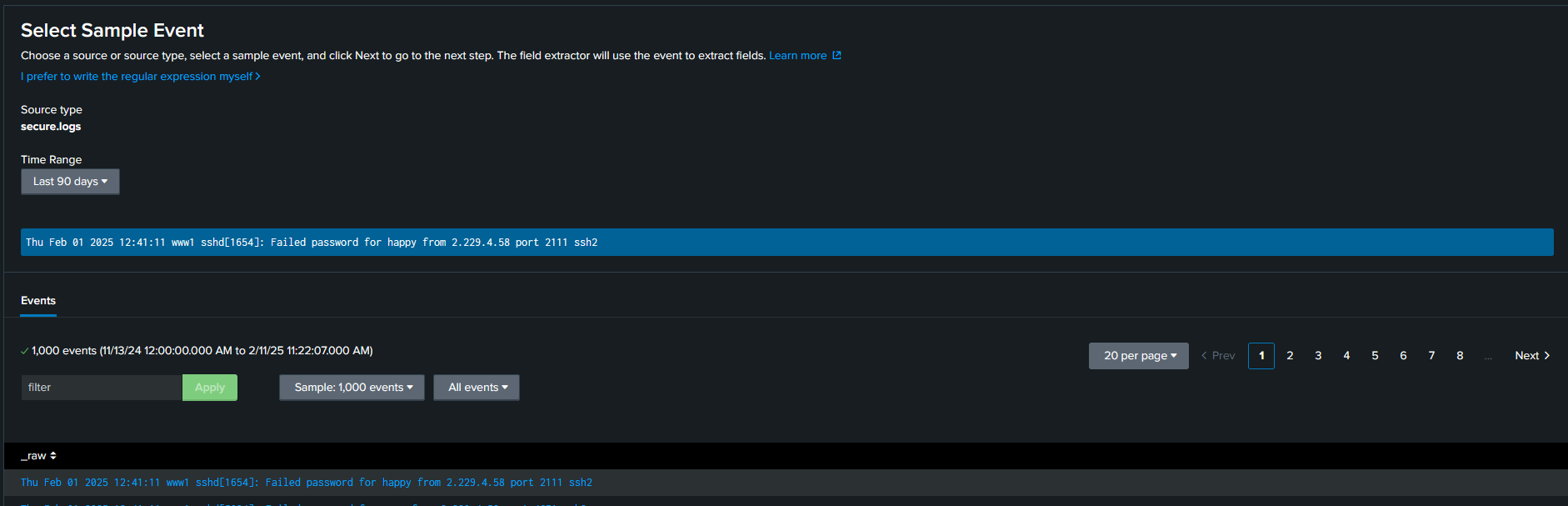

- Mergi la Extract New Fields

-

-

-

-

-

-

-

-

-

- Selecteaza primul eveniment si apasa Next.

-

-

-

-

-

-

-

-

-

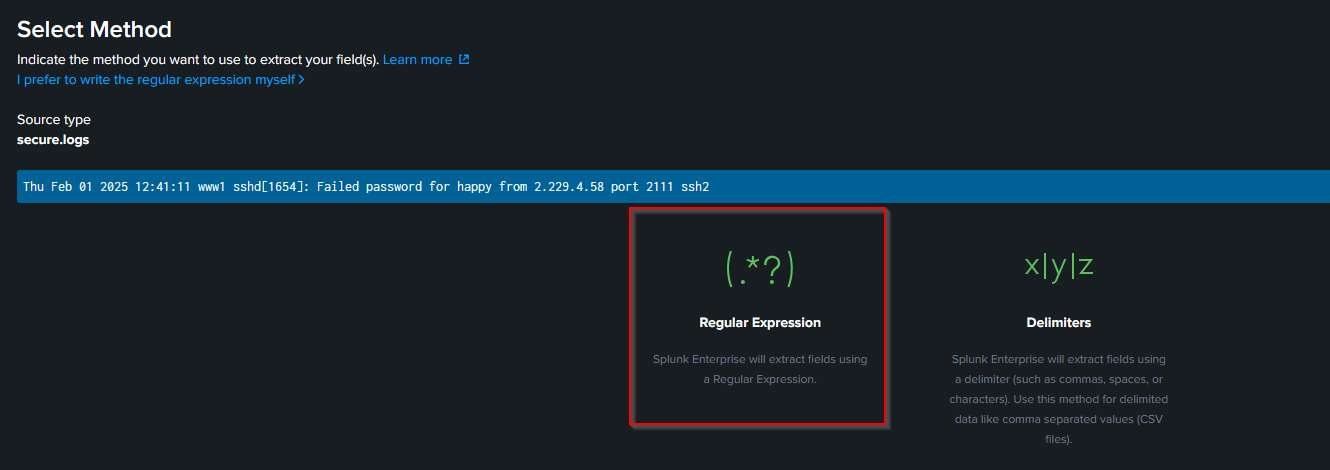

- Pentru acest test, vom folosi Regular Expression (Regex) ca metodă.

-

-

-

-

-

-

-

-

-

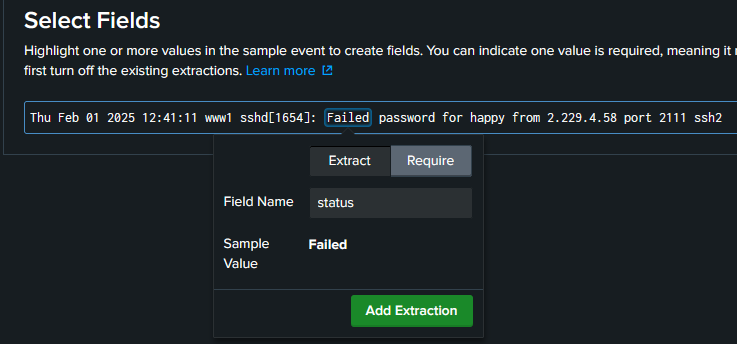

- Aici trebuie să evidențiem valorile din evenimentul selectat pentru a adăuga câmpuri.

-

-

-

-

-

-

-

-

-

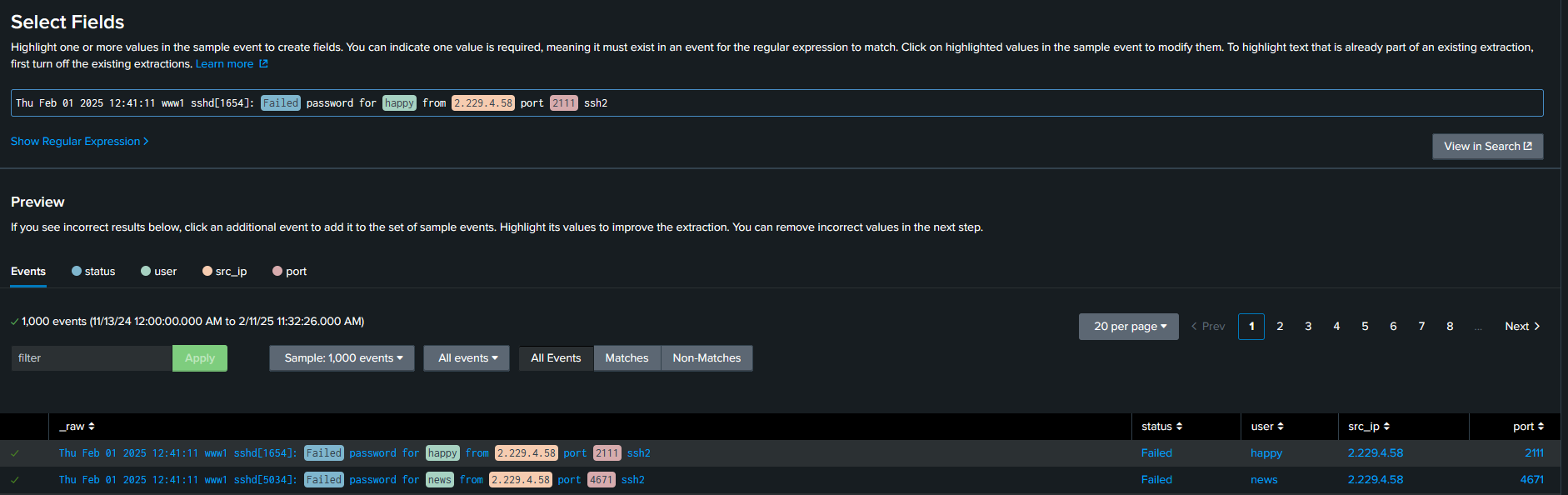

- Am evidențiat următoarele valori:

- „Failed”, care a fost atribuit câmpului status.

- „happy”, care a fost atribuit câmpului user.

- „2.229.4.58”, care a fost atribuit câmpului src_ip.

- „2111”, care a fost atribuit câmpului port.

- Am evidențiat următoarele valori:

-

-

-

-

-

-

-

-

-

- Save.

-

-

-

-

-

-

-

-

-

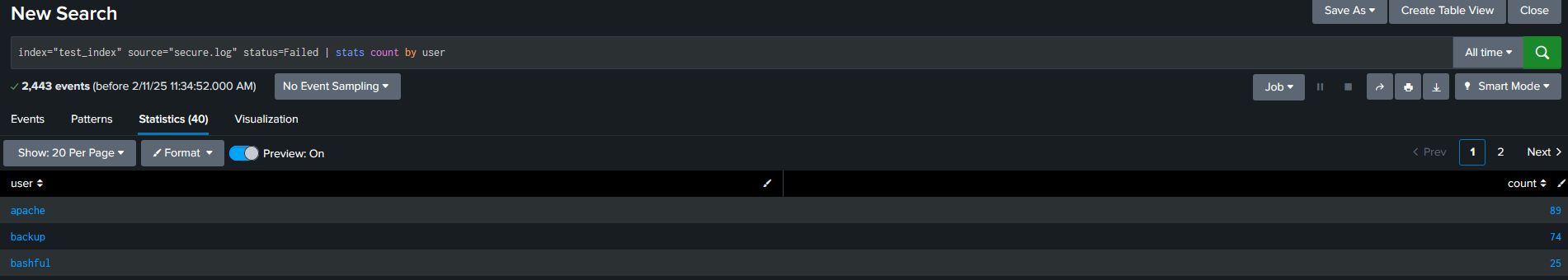

- Acum să rulăm din nou căutarea:

- index=”test_index” source=”secure.log” status=Failed | stats count by user

- Acum să rulăm din nou căutarea:

-

-

-

-

-

-

-

-

-

- Explicație:

-

- index=test_index → Caută în test_index.

- status=failed → Filtrează doar încercările eșuate de autentificare.

- | stats count by user → Numără încercările eșuate pentru fiecare utilizator.

-

- Explicație:

-

-

-

-

Hands-On Challenge: Rulează o interogare pentru a găsi toate încercările de autentificare de la o anumită adresă IP.