Modul 1 - Ce este Splunk si de ce să îl folosim?

Modul 2 - Componentele de bază ale Splunk

Modul 3 - Modele de Implementare Splunk

Modul 4 - Instalarea și Configurarea Splunk

Modul 5 - Înțelegerea Search Processing Language (SPL) în Splunk

Modul 6 - Crearea Dashboard-urilor și Vizualizărilor în Splunk

Modul 7 - Crearea Alertelor și Rapoartelor Programate în Splunk

Modul 8 - Splunk Apps & Add-ons

Modul 9 - Managementul Utilizatorilor & Controlul Accesului în Splunk

Modul 10 - Detectarea Ransomware-ului în Splunk Utilizând Loguri Sysmon

Modul 11 - Recapitulare Finală & Proiect Practic

Quiz

Diploma de Participare

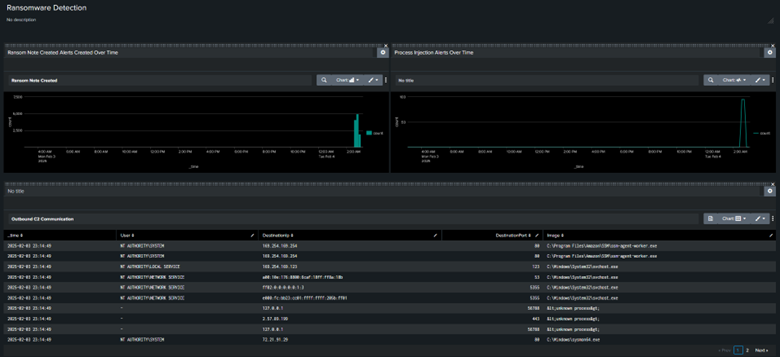

10.5 – Construirea unui Dashboard pentru Detectarea Ransomware-ului

Acum că avem alertele configurate, avem nevoie de un mod vizual de a monitoriza și analiza activitatea ransomware-ului.

Obiectivele acestui capitol:

- Crearea unui dashboard dedicat pentru detectarea ransomware-ului.

- Adăugarea de panouri pentru urmărirea activităților critice.

- Vizualizarea alertelor generate.

Pasul 1: Crearea Dashboard-ului pentru Detectarea Ransomware-ului

- Navighează la Ransomware Detection → Dashboards.

- Click pe Create New Dashboard.

- Nume: Ransomware Detection Dashboard.

- Setează permisiunile dashboard-ului → Private sau Shared (pentru echipele SOC).

- Selectează Classic Dashboard.

- Click pe Create Dashboard.

Pasul 2: Adăugarea Panourilor Cheie

Vom adăuga cinci panouri principale, fiecare corespunzând unor activități critice ale ransomware-ului.

Panoul 1: Injectare de Procese (Event ID 1)

Ransomware-ul începe ca o execuție suspectă a unui proces (ex: powershell.exe, cmd.exe, rundll32.exe).

Acest panou ne ajută să identificăm primele semne ale unui atac.

Pașii pentru Adăugarea Panoului

- Click pe Add Panel → New Search Panel.

- Rulează interogarea Process Injection Query.

- Click pe Save & Add Panel.

- Setează Titlul Panoului: Suspicious Process Execution (Event ID 1).

- Setează Tipul Vizualizării: Table (pentru a lista mașinile și procesele afectate).

- Click pe Save

Rezultate

- Afișează toate tentativele de execuție ransomware detectate.

- Ajută analiștii să identifice rapid mașinile infectate.

Panoul 2: Comunicare C2 Outbound (Event ID 3)

Ransomware-ul contactează servere externe înainte de a începe criptarea.

Acest panou ne ajută să detectăm traficul outbound către IP-uri controlate de atacatori.

Pașii pentru Adăugarea Panoului

- Click pe Add Panel → New Search Panel.

- Rulează interogarea Outbound C2 Communication Query.

- Click pe Save & Add Panel.

- Setează Titlul Panoului: Outbound C2 Communication (Event ID 3).

- Setează Tipul Vizualizării: Line Chart (pentru a afișa tendințele traficului în timp).

- Click pe Save

Rezultate

- Monitorizează activitatea rețelei către servere C2 cunoscute.

- Permite echipelor de securitate să blocheze traficul înainte ca ransomware-ul să înceapă criptarea.

Panoul 3: Crearea Notei de Răscumpărare (Event ID 11)

- Ransomware-ul creează note de răscumpărare după criptarea fișierelor.

- Detectarea acestor fișiere confirmă un atac activ.

Pașii pentru Adăugarea Panoului

- Click pe Add Panel → New Search Panel.

- Rulează interogarea Ransom Note Query (din Capitolul 1, Pasul 4).

- Click pe Save & Add Panel.

- Setează Titlul Panoului: Ransom Note Creation (Event ID 11).

- Setează Tipul Vizualizării: Table (pentru a afișa mașinile afectate și numele fișierelor de răscumpărare).

- Click pe Save

Rezultate

- Confirma o infecție ransomware activă.

- Ajută analiștii să urmărească unde sunt create notele de răscumpărare.